После долгих песен с бубном(удаление файлов, многочисленные перезагрузки, скачивание данных EPO и прочего…. )

было решено поступить кардинально.

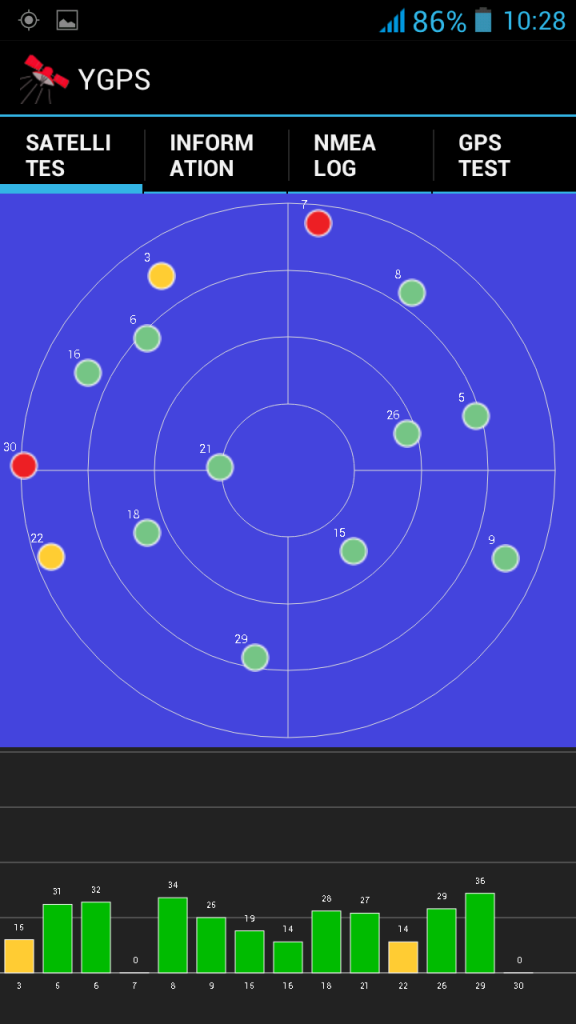

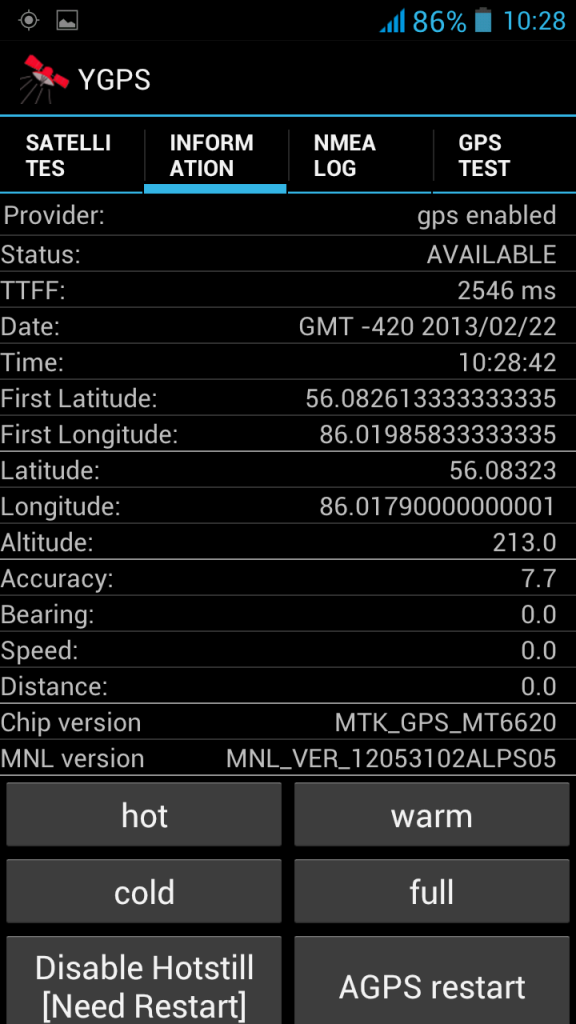

В моем случае после обновления данных EPO спутники выстраивались в ряд штук 12-14, но уровень от этих спутников был почти всегда 0. Один единственный раз, когда оставил телефон в машине на некоторое время он нашел и установил соединение с несколькими спутниками. Больше мне добиться подобного не удавалось.

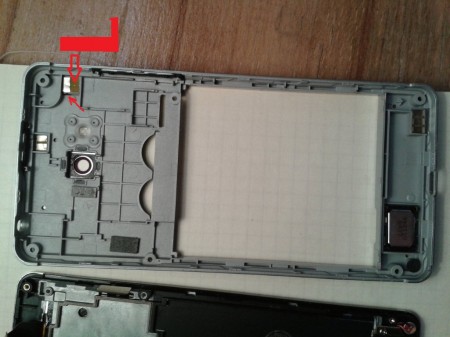

Решил я проверить свою GPS антенну. Как не проверял контакта с общим проводом не было. Было решено заменить штатную антенну. Для этого необходимо снять заднюю внутреннюю крышку телефона.

на задней крышке есть контакт для GPS антенны

на задней крышке есть контакт для GPS антенны

Я взял фольгу от недоеденного деда мороза

Вырезал в виде буквы Г, кончик должен быть тоньше, чем основание.

Кончик фольги вставляем в прорезь и загибаем поверх старого контакта.

Вот здесь видно как вставлена новая «антенна»

Вид сбоку

Здесь оставшийся кончик сложен под 90 градусов и приклеен скотчем.

Вообщем проблема в плохом качестве штатной GPS антенны.

Она может периодически не контачить или вообще не иметь контакта.

Видимо дело в плохом напылении токопроводящего слоя.

И еще:

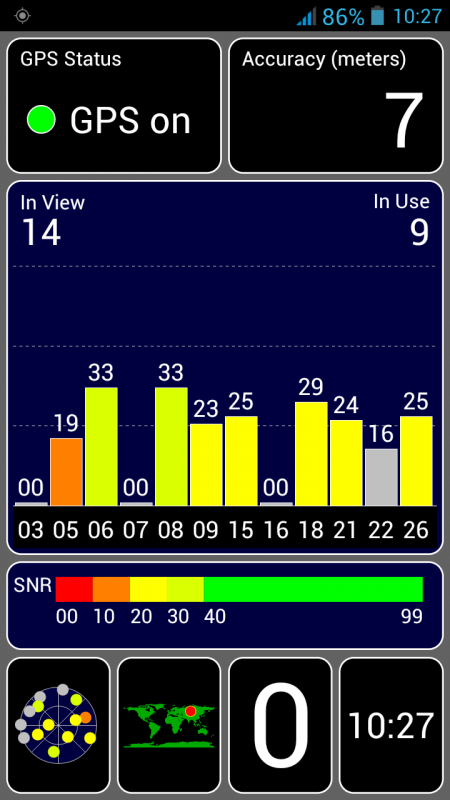

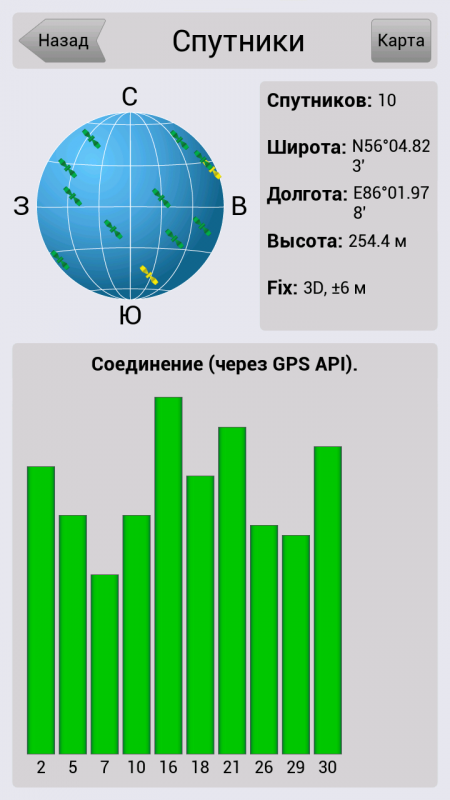

Скрин с YGPS, уровень сигнала зависит от многих факторов. Эти скрины в пасмурную погоду, солнца нет.

У меня с родной антенной уровень сигнала по всем спутникам был 0

Антенна обязательно должна иметь контакт с платой! Фольга загибается и ложится поверх контактной площадки штатной антенны.

Размеры антенны: длина 21 мм и ширина 6 мм вырезал на «глаз», так как сразу заработало, то не стал ничего менять.

Вот тесты в машине и на открытой местности(было пасмурно) думаю, что точности достаточно вам же не ракеты запускать по цели.

Вот тесты в машине и на открытой местности(было пасмурно) думаю, что точности достаточно вам же не ракеты запускать по цели.